DNS cache poisoning Conocido también como DNS spoofing. Consiste en suplantar una DNS legitimo por uno falso creado por el atacante. El atacante engaña al switch, usando herramientas como etthercap. el atacante cambia el contenido de una web devolviendo otra “falsa” al haber conseguido colocarse en medio de la comunicación. Estamos hablando de otro tipo de ataque MITM, el tráfico que proviene del servidor DNS pasa através del atacante antes de llegar a la máquina target. De esta forma cuando el cliente quiere ir a ver una web, el atacante suplanta la web legitima con otra que el mismo ha creado, de cara a los equipos finales, switches y enrutadores todo sera correcto, pero el resultado obtenido será el que el atacante quiera. Ya que usando el mismo DNS, subirá el contenido que el atacante desee.

Para realizar este laboratorio, tengo una máquina virtual de Virtual Box con el sistema operativo ubuntu server con dos interfaces, una en red interna y otra en adaptador puente. Una maquina virtual con Ubuntu Desktop en red interna y Una máquina Parrot que hará de atacante, tambien en red interna.

Ubuntu server 192.168.10.1 - 192.168.1.56

Ubuntu Desktop 192.168.10.2

Parrot OS 192.168.10.3

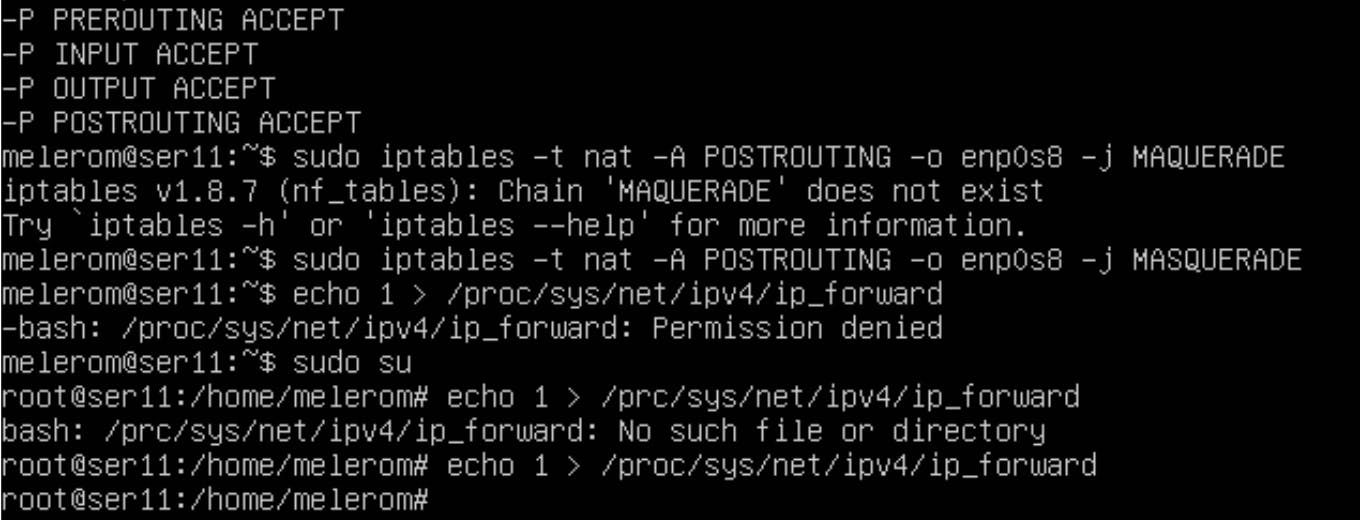

En la máquina Ubuntu Server, me aseguro de hacer un port forwarding:

sudo iptables -t nat -S

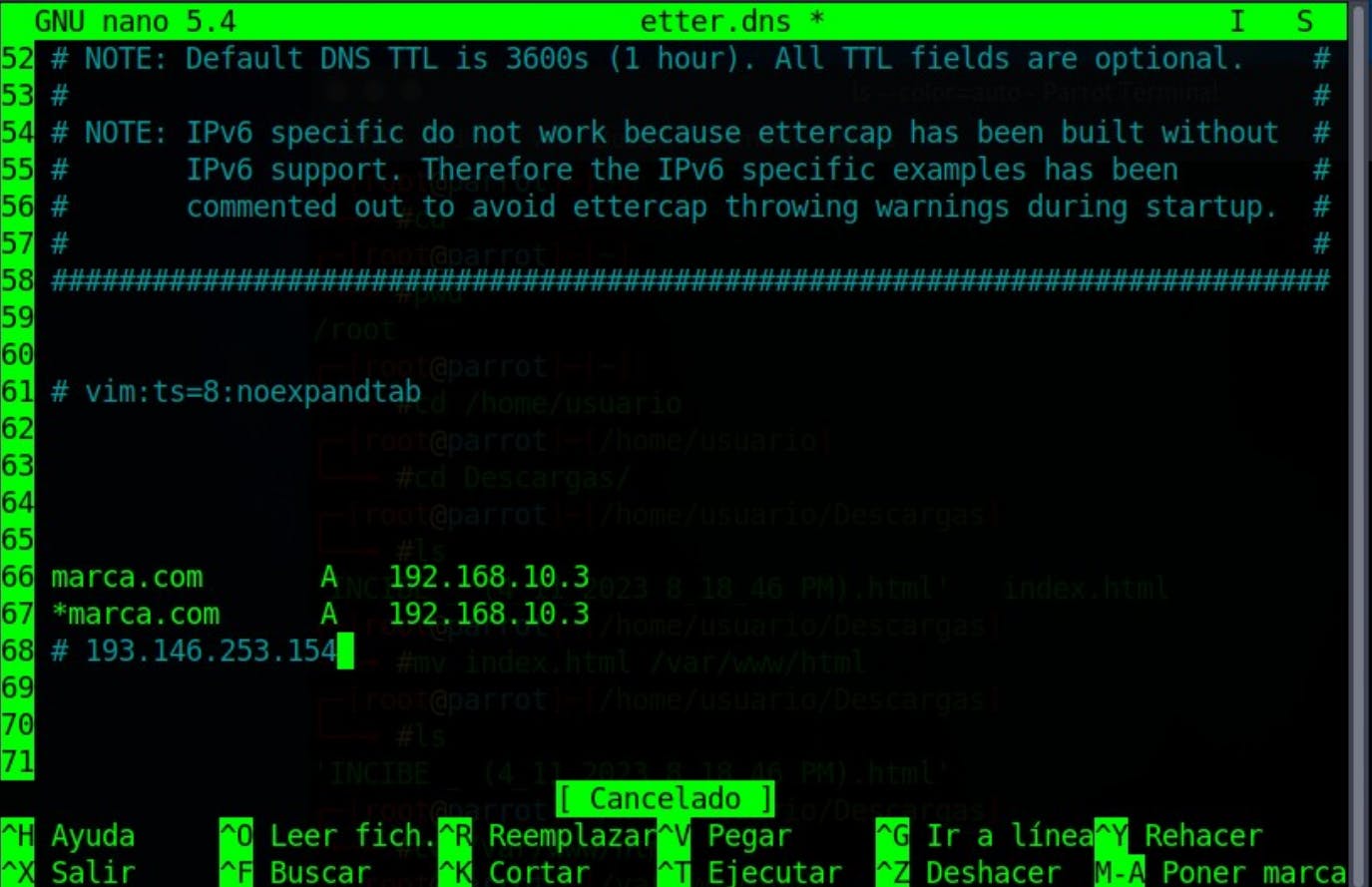

Me dispongo a hacer un ataque que consiste en cuando la maquina vítima pida una página web, reciba otra diferente en su navegador. Primero apunto la direccion web marca.com, y la asocio con la ip de mi máquina atacante, modificando el archivo etter.dns

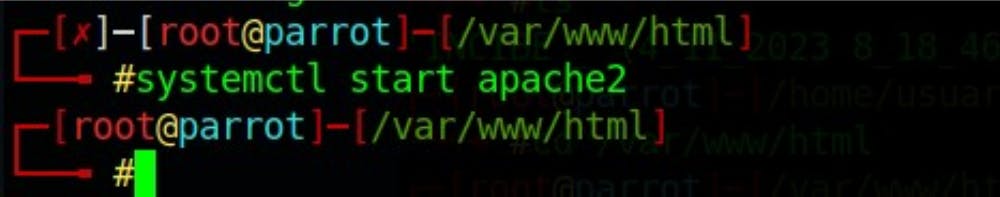

arranco el servicio de apache2:

systemctl start apache2

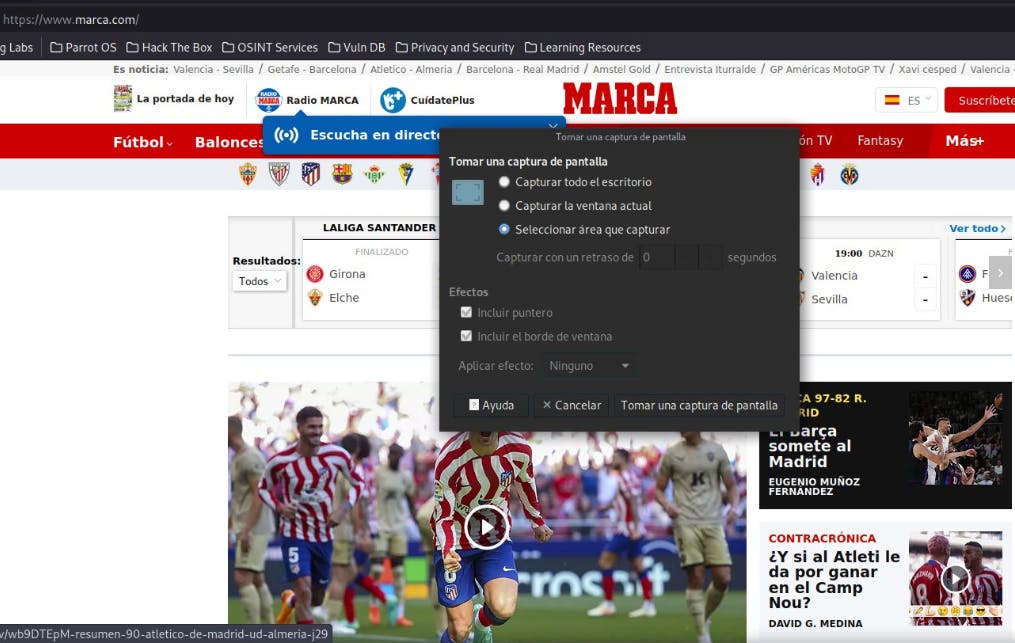

He instalando en mi maquina atacante el plugging single file, para ir a la maquina que quiero suplantar y me descargo el archivo de marca.com

Una vez lo tengo en descargas, lo renombro como index.html y lo muevo a el directorio /var/www/html voy a la máquina vítima y pongo en el navegador la ip de mi maquina atacante 192.168.10.3 Veo que me muestra la páguina que acabo de renombrar como index.html podria hacer puesto cualquier contenido y me lo mostraria igual. Es decir, de momento estoy preparando el entorno antes de lanzar el ataque.

Veo en la máquina virtual, que pongo la url de mi máquina atacante, 192.168.10.3 y me sale la pagina que ma cabo de descargar con la aplicacion single file.

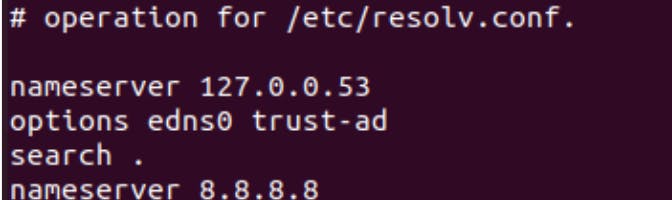

Voy a editar el fichero resolv.conf, le pongo en la última línea la ip de google, 8.8.8.8 para que me resulrva las direcciones públicas.

cat /etc/resolv.conf

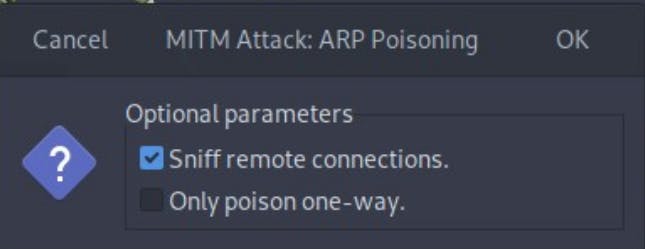

Lanzo el ataque:

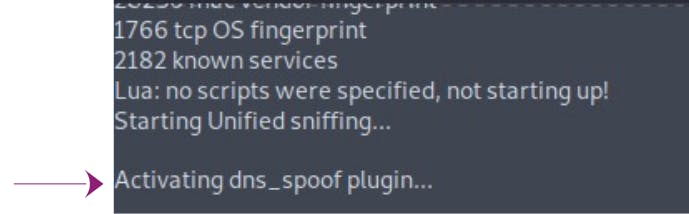

Voy a utilizar ettercap para realizar el dns spoof, utilizare el entorno gráfico.

Cargo el pluging que me interesa, en este caso dns_spoof

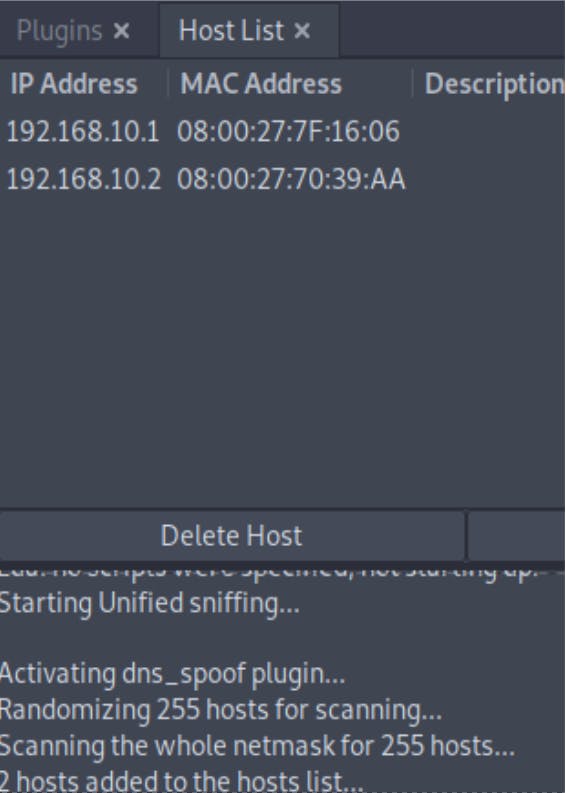

Veo en host List que me ha cargado las dos ips con sus respectivas mac de la maquina victima y de mi servidor que hace de gateway (ya que estan en la misma red)

Tras haber escaneado los 255 hosts posibles de la ip añade al target 2 cualquier host de la lista.

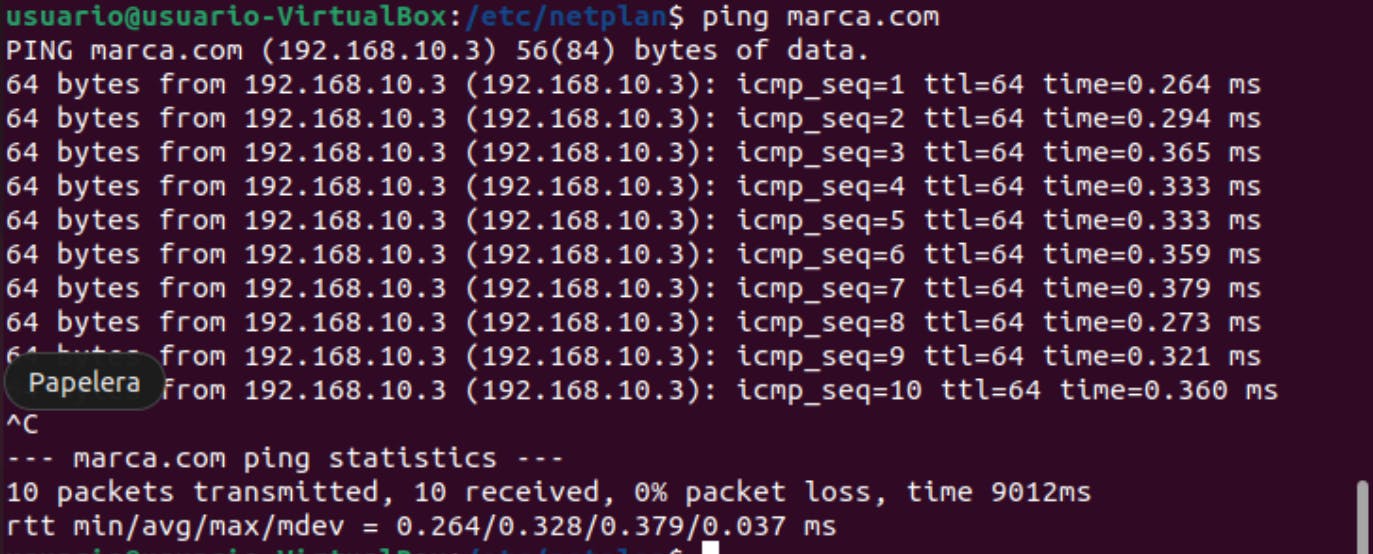

Voy a la máquina victima y escribo en la url del navegador marca.com me redirigía a https://www.marca.com, por tema de los certificados de seguridad , no me permitia ir a una páguina http. Sin embargo, desde terminal veo que tengo conexión:

Veo que la dirección marca.com, apunta a la web de mi máquina atacante 192.168.10.3

Conclusión: he conseguido suplantar la web marca.com con la ip de mi atacante 192.168.10.3 a partir de este punto el ataque no a teminado de echo es aqui donde empieza y podria hacer muchas cosas. Pero el objetivo de esta práctica, solo es mostrar que la seguridad que aporta https es muy efectiva, a la hora de poder prevenir este tipo de ataques.